2008年10月21日

セキュリティーのお話し Mac編Part2

本題に入る前に、まず新しいメインランド土地供給のお話し。

簡単にSLPC公式ブログにて。^^

http://slpcofficialblog.blogspot.com/

それと、コメントでもお答えしましたが、MONOというモノはなにか?ですが、MONOは環境のことではなく、そもそもがマイクロソフトで提供する.NETというソフトウェア群はウィンドウズ以外ではライセンス上使用できないことになってますが、コレをマルチプラットフォームでも使えるように共通言語基盤 (CLI) の実装やC#のコンパイラなどを含めて、クロスプラットフォーム・ソフトウェアを造ろうではないかというプロジェクトで、初めはGNOMEプロジェクトの創始者であるMiguel de Icaza氏らによって創業された企業Ximianで開発、元々はLinux側ではありましたが、その後ライセンス上のゴタゴタありまして、現在ではノベルが引き継いでいます。

要するに環境ではなくて、クロスプラットフォームの開発のためのソフトウェア群の総称です。そこでJAVA VMと同じようなモノを開発したのがMONO VM。コレをリンデンはシュミレーターに応用しようと考えてるわけです。

===============================

さて、前回からの続きですが、Macのビュワーのキャッシュフォルダは、環境設定で確認できますが、

このパスの/Usersとは、MacのHDアイコンをクリックすると以下のような所に格納されています。

このcasheというフォルダの中身ですが、Macの場合、SLビュワーのユーザーデーターは通常ウィンドウズのようにOS自体は管理していません。というのも、Macの場合、UNIXのシステムと同じでカーネルの上でアプリケーションは独自で動作するよう設計されており、ネットワークのように共通のサービスは、ソレとは別にrootと呼ばれる管理者モードで設定され、ウィンドウズのように共通でアプリが使うDILLというモノは存在しません。よって純粋にSLビュワーに関するモノはここ以外にフォルダが無いと見ていいわけです。

ビュワーに初期化方法として、リンデンに報告したことのあるApplicatin DataにあるSL関連のフォルダがビュワー削除後にも残されるという問題はないわけ。

Windowsでは、複数のアプリケーションソフトが共通して利用出来るよう、汎用性の高いプログラムを部品化してファイルとして保存しておき、必要に応じてメモリに呼び出して利用する手法としてDILLという小さなプログラムを使用します。

従い、ウィンドウズのアプリケーション削除は、フォルダごと削除してもダメで、アンインストール作業はソレ専用プログラムで削除しないとOSが不安定になりますが、Macの場合、フォルダごとゴミ箱でOKですよね。

セキュリティーを考えた場合、ウィンドウズではウィルスをこのDILLを使って操作する事も可能なので、タスクとして常駐させるプログラムとしてウィルスを感染させたアプリを登録させてしまうことがよくある手法です。そうなると、性能の悪いセキュリティーソフトウェアでは、通常プロセスとして認識され、特定が困難になる場合もあります。

また前回書いたMacの設定ファイルPreferences.plistファイルは、主にネットワークサービスに関するもので、書き換えるにもターミナルからrootという管理者モードでないとできません。

要するにMacではアプリは独自プロセスなので、OSのカーネルに影響をさせるようなプログラムを仕込むには、あくまでもユーザーがインストールさせていないとダメ。ウィンドウズはDILLがあるので、明示的にインストールしなくても、ネットでばらまいたウィルスで操作できればいいというわけで、画像などに小さなスクリプトやリダイレクトを行ってブラウザから操作させるようなことが使われる場合もあります。

よくリンクウェというのがありますよね?これはイラストをダウンロードさせず、特定サイトにリンクしてそこから呼び出して使うバナーなどがそうです。

例えば以下のバナー。

上記はソラマメに画像をアップロードしているわけではなく、http://getfirefox.jp/b/125x125_square_orangeという場所から読み込んで表示させています。URLをクリックすると画像が表示されますが、これはそのサーバーに置かれたファイルに直接アクセスして、ダウンロードページにアクセスさせているわけです。

平たくいえば、画像は別の所に置いてあり、その画像にリンクが張ってあるということですね。上記の場合、a href=指定なので、別にどうということもありませんが、ここにスクリプトを仕込んであると話は別です。

そこにHTMLタグ”<”で囲んでhttp://getfirefox.jpをa href=で指定すれば、サイトに飛ぶというわけですが、ブラウザはタグに囲まれた内容を表示しませんので、この中にPHPなどのスクリプトを仕込む事は可能。

お察しして頂けるかも知れませんが、つまりはここのリンク先がリダイレクトになってると・・・。

問題なのは、前回お話ししたリダイレクトによって改竄された偽サイトに訪問して、その一時ファイルやキャッシュがPCに保存されていた場合、次にブラウザを立ち上げてもブラウザは最初そのファイルを使用するので、フォームデータなどSSLなどの通信を使用していないサイトでは、フォームデーターを盗まれる危険性が残っています。

Macで脅威なのは、ウィンドウズと同じネットワーク側からの攻撃、ブラウザやビュワーの機能を使った手法ということがまず考えられます。

最近の最新ブラウザでは、リダイレクトや偽サイトに誘導されないような機能を搭載できるモノがあります。FireFoxはアドオンという拡張機能でコレが実現できますね。

https://addons.mozilla.org/ja/firefox/addon/722

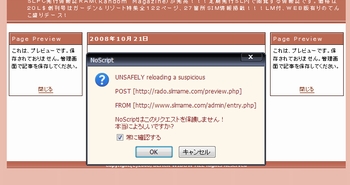

これは安全でないスクリプトを使用したページを表示させない機能があるアドオンで、このソラマメ投稿ページで”実際の表示をプレビュー”を見ようとすると、以下のようになって閲覧できません。

画像はタグの解釈で表示するんですが、安全でないと判断して表示しないのです。つまりここでは使われてるURL先(リダイレクト先)が安全ではないと判断され、表示をしないことになってるわけ。^^

ソラマメスタッフさん、そういうことみたいですよ^^。

右上のオプションから「安全ではない再読込」を選択すると警告がでて、表示できます。^^

IE7も同じように、安全ではないスクリプトを使用したサイトの表示は警告が出るようになっていますが、FireFoxの場合は、サイトによって「このサイトは悪質サイトとして登録されています。この警告を無視して表示した場合、リスクはあなたに伴います。このままブラウザを閉じるか、サイトを移動して下さい」というような赤いページが前面に表示されます。

Macの場合、PCを操作して情報を盗み出すというより、こうしたサイトからのフィッシングの様な手法で、攻撃を行うことに対し決して「安全」とは言えないのは、ウィンドウズと全く同じ。

Mac OS Xの脆弱性を悪用し、感染を拡げるトロイの木馬型ウイルス「MP3Concept」というのも、過去にありましたが、これは最新OSでは既に対処されています。

Macの場合、UNIXシステムと同じで、管理者権限であるrootの奪取が一番の脅威。

Mac OS Xに実装されているmDNSResponderのNATゲートウェイで、ポートマップを作成するために使われているUPnP IGD(Internet Gateway Device Standardized Device Control Protocol)コードに存在するバッファオーバーフローの脆弱性をついたもので、リモートからrootを取ることができるコードが2007年見つかってますが、やはりネットワークに関するモノでありました。

SLビュワーに関係するQuickTimeでは、Appleでは今年の中期に脆弱性を指摘し、アップデートを呼びかけていました。

http://support.apple.com/kb/HT2047?viewlocale=ja_JP&locale=ja_JP

これはWindows共通です。

Macの場合ウィルスによる脅威というより、こうしたフィッシングに近い行為がある種最大の脅威といえます。まあこの辺りの話題は、またおいおいお話しすることにしましょう^^。

簡単にSLPC公式ブログにて。^^

http://slpcofficialblog.blogspot.com/

それと、コメントでもお答えしましたが、MONOというモノはなにか?ですが、MONOは環境のことではなく、そもそもがマイクロソフトで提供する.NETというソフトウェア群はウィンドウズ以外ではライセンス上使用できないことになってますが、コレをマルチプラットフォームでも使えるように共通言語基盤 (CLI) の実装やC#のコンパイラなどを含めて、クロスプラットフォーム・ソフトウェアを造ろうではないかというプロジェクトで、初めはGNOMEプロジェクトの創始者であるMiguel de Icaza氏らによって創業された企業Ximianで開発、元々はLinux側ではありましたが、その後ライセンス上のゴタゴタありまして、現在ではノベルが引き継いでいます。

要するに環境ではなくて、クロスプラットフォームの開発のためのソフトウェア群の総称です。そこでJAVA VMと同じようなモノを開発したのがMONO VM。コレをリンデンはシュミレーターに応用しようと考えてるわけです。

===============================

さて、前回からの続きですが、Macのビュワーのキャッシュフォルダは、環境設定で確認できますが、

このパスの/Usersとは、MacのHDアイコンをクリックすると以下のような所に格納されています。

このcasheというフォルダの中身ですが、Macの場合、SLビュワーのユーザーデーターは通常ウィンドウズのようにOS自体は管理していません。というのも、Macの場合、UNIXのシステムと同じでカーネルの上でアプリケーションは独自で動作するよう設計されており、ネットワークのように共通のサービスは、ソレとは別にrootと呼ばれる管理者モードで設定され、ウィンドウズのように共通でアプリが使うDILLというモノは存在しません。よって純粋にSLビュワーに関するモノはここ以外にフォルダが無いと見ていいわけです。

ビュワーに初期化方法として、リンデンに報告したことのあるApplicatin DataにあるSL関連のフォルダがビュワー削除後にも残されるという問題はないわけ。

Windowsでは、複数のアプリケーションソフトが共通して利用出来るよう、汎用性の高いプログラムを部品化してファイルとして保存しておき、必要に応じてメモリに呼び出して利用する手法としてDILLという小さなプログラムを使用します。

従い、ウィンドウズのアプリケーション削除は、フォルダごと削除してもダメで、アンインストール作業はソレ専用プログラムで削除しないとOSが不安定になりますが、Macの場合、フォルダごとゴミ箱でOKですよね。

セキュリティーを考えた場合、ウィンドウズではウィルスをこのDILLを使って操作する事も可能なので、タスクとして常駐させるプログラムとしてウィルスを感染させたアプリを登録させてしまうことがよくある手法です。そうなると、性能の悪いセキュリティーソフトウェアでは、通常プロセスとして認識され、特定が困難になる場合もあります。

また前回書いたMacの設定ファイルPreferences.plistファイルは、主にネットワークサービスに関するもので、書き換えるにもターミナルからrootという管理者モードでないとできません。

要するにMacではアプリは独自プロセスなので、OSのカーネルに影響をさせるようなプログラムを仕込むには、あくまでもユーザーがインストールさせていないとダメ。ウィンドウズはDILLがあるので、明示的にインストールしなくても、ネットでばらまいたウィルスで操作できればいいというわけで、画像などに小さなスクリプトやリダイレクトを行ってブラウザから操作させるようなことが使われる場合もあります。

よくリンクウェというのがありますよね?これはイラストをダウンロードさせず、特定サイトにリンクしてそこから呼び出して使うバナーなどがそうです。

例えば以下のバナー。

上記はソラマメに画像をアップロードしているわけではなく、http://getfirefox.jp/b/125x125_square_orangeという場所から読み込んで表示させています。URLをクリックすると画像が表示されますが、これはそのサーバーに置かれたファイルに直接アクセスして、ダウンロードページにアクセスさせているわけです。

平たくいえば、画像は別の所に置いてあり、その画像にリンクが張ってあるということですね。上記の場合、a href=指定なので、別にどうということもありませんが、ここにスクリプトを仕込んであると話は別です。

そこにHTMLタグ”<”で囲んでhttp://getfirefox.jpをa href=で指定すれば、サイトに飛ぶというわけですが、ブラウザはタグに囲まれた内容を表示しませんので、この中にPHPなどのスクリプトを仕込む事は可能。

お察しして頂けるかも知れませんが、つまりはここのリンク先がリダイレクトになってると・・・。

問題なのは、前回お話ししたリダイレクトによって改竄された偽サイトに訪問して、その一時ファイルやキャッシュがPCに保存されていた場合、次にブラウザを立ち上げてもブラウザは最初そのファイルを使用するので、フォームデータなどSSLなどの通信を使用していないサイトでは、フォームデーターを盗まれる危険性が残っています。

Macで脅威なのは、ウィンドウズと同じネットワーク側からの攻撃、ブラウザやビュワーの機能を使った手法ということがまず考えられます。

最近の最新ブラウザでは、リダイレクトや偽サイトに誘導されないような機能を搭載できるモノがあります。FireFoxはアドオンという拡張機能でコレが実現できますね。

https://addons.mozilla.org/ja/firefox/addon/722

これは安全でないスクリプトを使用したページを表示させない機能があるアドオンで、このソラマメ投稿ページで”実際の表示をプレビュー”を見ようとすると、以下のようになって閲覧できません。

画像はタグの解釈で表示するんですが、安全でないと判断して表示しないのです。つまりここでは使われてるURL先(リダイレクト先)が安全ではないと判断され、表示をしないことになってるわけ。^^

ソラマメスタッフさん、そういうことみたいですよ^^。

右上のオプションから「安全ではない再読込」を選択すると警告がでて、表示できます。^^

IE7も同じように、安全ではないスクリプトを使用したサイトの表示は警告が出るようになっていますが、FireFoxの場合は、サイトによって「このサイトは悪質サイトとして登録されています。この警告を無視して表示した場合、リスクはあなたに伴います。このままブラウザを閉じるか、サイトを移動して下さい」というような赤いページが前面に表示されます。

Macの場合、PCを操作して情報を盗み出すというより、こうしたサイトからのフィッシングの様な手法で、攻撃を行うことに対し決して「安全」とは言えないのは、ウィンドウズと全く同じ。

Mac OS Xの脆弱性を悪用し、感染を拡げるトロイの木馬型ウイルス「MP3Concept」というのも、過去にありましたが、これは最新OSでは既に対処されています。

Macの場合、UNIXシステムと同じで、管理者権限であるrootの奪取が一番の脅威。

Mac OS Xに実装されているmDNSResponderのNATゲートウェイで、ポートマップを作成するために使われているUPnP IGD(Internet Gateway Device Standardized Device Control Protocol)コードに存在するバッファオーバーフローの脆弱性をついたもので、リモートからrootを取ることができるコードが2007年見つかってますが、やはりネットワークに関するモノでありました。

SLビュワーに関係するQuickTimeでは、Appleでは今年の中期に脆弱性を指摘し、アップデートを呼びかけていました。

http://support.apple.com/kb/HT2047?viewlocale=ja_JP&locale=ja_JP

これはWindows共通です。

Macの場合ウィルスによる脅威というより、こうしたフィッシングに近い行為がある種最大の脅威といえます。まあこの辺りの話題は、またおいおいお話しすることにしましょう^^。

Posted by arado at 06:41│Comments(0)

│セキュリティー